Browsing: Bezpieczeństwo

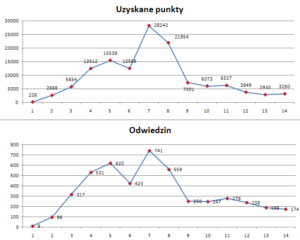

25 040 – aż tylu pijanych kierowców na polskich drogach zatrzymały służby w ostatnich trzech miesiącach. To o 21% więcej niż w pierwszym kwartale bieżącego roku. Średnio każdego dnia w trasę ruszało aż 278 osób prowadzących „na podwójnym gazie”.

Praca zdalna na wakacjach

Workation, czyli praca zdalna podczas wyjazdu, cieszy się coraz większą popularnością. Jednak możliwość wykonywania swoich obowiązków z praktycznie dowolnego miejsca na świecie jest równie wygodna, co niebezpieczna. Chester Wisniewski, dyrektor ds. technologii w firmie Sophos przypomina, że osoby pracujące „na…

W obliczu rozwijających się nieustannie technik i metod działań cyberprzestępców przedsiębiorstwa muszą wdrażać proaktywne podejście do bezpieczeństwa. Zamiast jedynie reagować na naruszenia powinny stosować rozwiązania zapobiegające atakom i minimalizujące ich negatywne skutki. Jednym ze sposobów ochrony przed kradzieżą danych jest…

Smart zabawki mogą być niebezpieczne

Z okazji Dnia Dziecka nawet 96% rodziców planuje kupić swoim pociechom prezent. Coraz większą popularnością cieszą się inteligentne zabawki – interaktywne lalki, roboty, zegarki, elektroniczne czy naukowe gadżety. Rynek smart zabawek ma do 2030 roku być warty niemal 6 mld…

Fortinet, globalny lider cyberbezpieczeństwa, który dąży do konwergencji sieci i rozwiązań ochronnych, zaprezentował wyniki światowych badań nad atakami ransomware występującymi w ciągu ostatnich 12 miesięcy, w których wzięli udział także respondenci z Polski. Dokument 2023 Global Ransomware Report przedstawia zebraną…

Aż 76% ataków ransomware skutkuje zaszyfrowaniem firmowych danych. Odsetek ten jest najwyższy od 2020 r. Z raportu firmy Sophos wynika, że styczność ze złośliwym oprogramowaniem miały 2 na 3 badane przedsiębiorstwa. Dane jednoznacznie wskazują, że skutki cyberataków najboleśniej odczuwają ci,…

Firma Fortinet, we współpracy z Cybersecurity Insiders, przeprowadziła badanie wśród ponad 700 specjalistów od cyberbezpieczeństwa z różnych branż z całego świata. Wyniki ankiety zebrane w dokumencie „2023 Cloud Security Report” pokazują, że przedsiębiorstwa chętnie przenoszą swoje dane do chmury. Jednocześnie…

Od lat opracowujemy systemy cyberbezpieczeństwa bazujące na uczeniu maszynowym. W 2005 roku w naszych laboratoriach zaczęliśmy rozwijać automatyzację analizy. Stopniowo te projekty przekształciły się w pełnowartościowe struktury uczenia maszynowego. Od tego momentu, tylko kwestią czasu było kiedy cyberprzestępcy zrobią to…

Ataki typu ransomware wciąż uważane są za najbardziej powszechne zagrożenia dla firm. Arsenał cyberprzestępców jest jednak znacznie bardziej rozbudowany. Eksperci Sophos przeanalizowali dane ze 152 incydentów – okazuje się, że w 2022 r. hakerzy korzystali z ponad 500 różnych technik…

W dobie coraz bardziej zaawansowanych i złożonych systemów informatycznych, bezpieczeństwo aplikacji stało się priorytetem dla większości biznesów. W tym artykule wyjaśnimy, dlaczego testy penetracyjne są niezbędne dla zapewnienia bezpieczeństwa Twojej aplikacji.