Browsing: Bezpieczeństwo

Przegląd anonimowych VPN-ów: Twoje bezpieczeństwo online w 2025 roku Odkryj, jak anonimowe VPN-y chronią Twoją prywatność online. Zobacz, jakie płatne i darmowe usługi VPN są najlepiej oceniane w 2025 roku. Dowiedz się, co warto brać pod uwagę przy wyborze…

Współczesny świat opiera się na cyfrowych usługach i zdalnych procesach, co sprawia, że coraz częściej pojawiają się prośby o udostępnienie zdjęcia dowodu osobistego. Firmy wymagają tego dokumentu w celu weryfikacji tożsamości, zabezpieczenia transakcji lub spełnienia wymogów prawnych. Jednak nie każda…

10 sekund – tyle ma zajmować dotarcie przelewów w euro na rachunki klientów detalicznych i firm w całej Unii Europejskiej. Bankom, którym nie uda się sprostać tym wymaganiom, mogą grozić nie tylko kary nakładane przez organy regulacyjne, ale także utrata…

Zakupy w Internecie to wygodne i coraz popularniejsze rozwiązanie, szczególniew przypadku szybkiego i zazwyczaj bezproblemowego wyboru świątecznych prezentów. Według różnych źródeł, 67–75% Polaków dokonuje zakupów online co najmniej kilka razyw miesiącu. Inne badania wskazują, że aż 20–30% Polaków padło ofiarą…

Swatting to działanie polegające na fałszywym informowaniu służb bezpieczeństwa o poważnych przestępstwach, takich jak morderstwa czy przetrzymywanie zakładników. W jego ramach zgłaszane są także podejrzenia o zagrożeniu bombowym. Swattersi – oszuści podejmujący te działania – próbują zmusić w ten sposób…

Użytkownikom laptopów czy smartfonów zdarza się zauważyć, że po uruchomieniu nowego sprzętu od innego producenta pojawiają się na nim aplikacje, których nie było na poprzednim. Dzieje się tak mimo tego, że urządzenia pracują na tym samym systemie operacyjnym. Większość producentów…

Czy wiecie, że od 7 lipca 2024 r. każdy nowy samochód osobowy sprzedawany w Unii Europejskiej będzie wyposażony w tzw. czarną skrzynkę? Przepis ten ma za zadanie zwiększyć bezpieczeństwo na europejskich drogach. Jak taka czarna skrzynka wygląda, jak działa oraz…

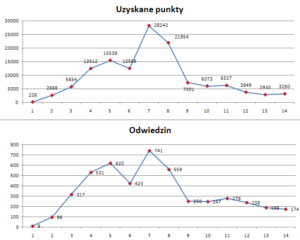

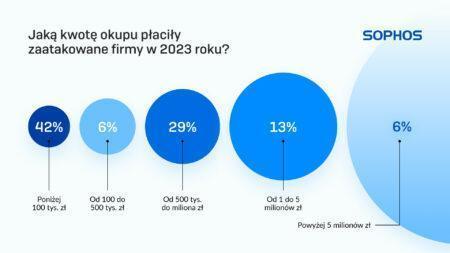

Ponad połowa polskich firm zaatakowanych przez ransomware w 2023 roku skorzystała z własnych metod odzyskiwania danych i nie musiała płacić okupu. Przedsiębiorstwa najczęściej sięgały w tym celu po kopie zapasowe. Spośród podmiotów, które zapłaciły okup, większość uiściła opłaty poniżej 100…

Latem czujność użytkowników spada, a aktywność przestępców wręcz odwrotnie – ulega wzmożeniu. Trudniej jest dbać o bezpieczeństwo, gdy w planach mamy odpoczynek, a nie myślenie o zagrożeniach. A tych nie brakuje: fałszywe oferty wyjazdów last minute, fałszywe publiczne sieci Wi-Fi,…

Nadchodzące wybory do Parlamentu Europejskiego to największe międzynarodowe głosowanie na świecie. Wydarzenie to stwarza przestrzeń do dyskusji o planach i celach w obrębie Wspólnoty. Równocześnie jednak stanowi doskonałą okazję dla cyberprzestępców. Nieustannie rozwijająca się technika tworzenia fałszywych treści wizualnych i…