Browsing: Bezpieczeństwo

Narzędzia szpiegowskie

Z pewnością wszyscy pamiętamy z dzieciństwa przygody inspektora Gadgeta oraz wiele innych bajek i filmów z tajnymi i niemożliwymi misjami w tle. Szczególnie fascynowały nas nowinki techniczne i nowe urządzenia szpiegowskie potrafiące prawie wszystko, no może prócz zmywania naczyń.

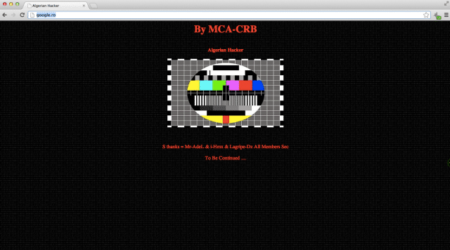

W dniu wczorajszym dokonano udanego ataku hakerskiego na rumuńską stronę Google – google.ro . Dokonał tego prawdopodobnie “algierski haker” legitymujący się ksywką MCA-CRB. Przynajmniej tak się przedstawił na podstawionej stronie Google’a.

Pewnie wszyscy słyszeli o niedawnym romansie dyrektora CIA David’aPetraeus’a z panią Paul’ą Broadwell, która to pisała jego biografię . Skutkiem tego wydarzenia była rezygnacja dyrektora CIA ze stanowiska. Przy okazji dowiedzieliśmy się co przyczyniło się do wykrycia tego związku -…

Firma Kaspersky opublikowała raport na temat najbardziej dziurawych aplikacji. W raporcie znajduje się 10 najbardziej niebezpiecznych dziur wraz z przypisanymi do nich programami. Co ciekawe – nie ma wśród nich produktów firmy Microsoft.

Załóżmy, że tysiąc tabletów Motorola Zoom trafi do dzieci w Etiopii, które dodatkowo nigdy nie widziały pisanego słowa ? Jak myślicie, co się stanie ? Sprawdźcie.

Bitcoin jest cyfrową walutą, która pozwala na kupowanie produktów w Internecie. Nie jest ona w żaden sposób powiązana z żadną inną walutą. Cyfrowe pieniądze stają się coraz bardziej popularne – ale pociąga to za sobą większe prawdopodobieństwo ataku na transakcje…

Nie tak dawno wykradziono miliony haseł z takich stron jak LinkedIn czy Yahoo. Nie dość tego, upubliczniono jest na ogólnodostępnej stronie WWW. Jak to było możliwe ? Uzyskano nieuprawniony dostęp do serwera, na którym była trzymana lista haseł. A co…

Słownik Hakera

Przeszukując Internet natknąłem się dziś na nowy słownik hakera. Chodzi tu przede wszystkim o slang jakim posługują się specjaliści komputerowi. Opisane w dokumencie zwroty poruszają humorystyczne kwestie jak i tradycje hakerskie. Poniżej zademonstruję kilka wybranych haseł.

Zapraszam do obejrzenia 6 minutowego filmu “Śledzenie śledzących” . Pracownik Firefox-a Gary Kovacs opowiada jakie są zbierane informacje na twój temat podczas gdy serfujesz po Internecie .

Ostatnio występuje coraz więcej ataków na stronę GMail. Niedawno ofiarą takiego ataku został Mat Honan, były pracownik Gizmodo. Konsekwencje tego ataku były duże. Jedną z najskuteczniejszych metod chronienia się przed takimi atakami jest weryfikacja dwuetapowa.