Stuxnet powstał w celu sabotowania irańskiego projektu atomowego. Teraz pojawiło się nowe zagrożenie ? Havex, którego potencjalnym celem mogą być instalacje energetyczne. Został on właśnie wykryty przez specjalistów F-Secure. Zbudowany jest on z dwóch modułów: Remote Access Trojan, czyli oprogramowania, które daje administratorowi zdalną kontrolę nad urządzeniem, jakby miał do niego fizyczny dostęp, oraz serwera napisanego w języku PHP.

Havex celował w systemy zarządzania ICS/SCADA, które odpowiadają za nadzór przebiegu procesów technologicznych i produkcyjnych. W trakcie prowadzonych obserwacji Laboratorium spostrzegło, że twórcy złośliwego oprogramowania szczególnie zainteresowani byli infrastrukturą energetyczną.

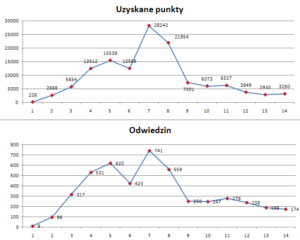

Twórcy Havexa używali innowacyjnej i skomplikowanej techniki do infekowania komputerów. Otóż wszczepiali oni konia trojańskiego do oprogramowania, które można było pobrać ze stron producentów systemów ICS/SCADA. Złamane zostały zabezpieczenia stron internetowych co najmniej trzech firm, produkujących oprogramowanie tego typu. Pochodzą one z Belgii, Niemiec i Szwajcarii. Po instalacji aplikacji zainfekowane maszyny łączyły się z serwerami Command&Control i wysyłały na nie wykradzione dane. W trakcie prowadzonego dochodzenia Laboratorium F-Secure odnotowało, że na serwery Havexa trafiły informacje z około 1500 adresów IP. Ofiarami Havexa padły przede wszystkim instytucje i firmy z Europy, zajmujące się rozwiązaniami przemysłowymi. Wśród nich znalazły się m.in. dwa francuskie instytuty badawcze i dwie niemieckie firmy, jedna produkująca aplikacje, druga ? urządzenia na potrzeby przemysłu.

Podsumowując można stwierdzić, że Havex został stworzony jako narzędzie do szpiegostwa przemysłowego. Techniki łamania zabezpieczeń stron internetowych należących do producentów oprogramowania oraz wszczepianie trojana w produkowane przez nich aplikacje pokazują, jak zaawansowane były to ataki. Co więcej, część kodu Havexa sugeruje, że jego twórcy oprócz wykradania danych o procesach przemysłowych mogli mieć również na celu wpływ na ich przebieg. Od czasów Stuxneta nie odkryto do tej pory podobnego zagrożenia.

Więcej szczegółowych informacji o Havexie można znaleźć pod poniższym linkiem: http://www.f-secure.com/weblog/archives/00002718.html

Podobne

Add A Comment