Media społecznościowe i kontrola aplikacji stanowią słabe ogniwa w bezpieczeństwie firmowych sieci, a ponad 44% cyberataków jest skierowanych przeciwko sektorowi finansowemu. Takie wnioski płyną z pilotażowego etapu programu szacowania cyberzagrożeń (CTAP) firmy FORTINET.

Pilotażowym etapem programu szacowania zagrożeń firmy FORTINET (Cyber Threat Assessment Program – CTAP) zostało objętych niemal 400 przedsiębiorstw w Stanach Zjednoczonych. Celem programu jest dostarczenie organizacjom szczegółowej informacji na temat rodzaju i skali potencjalnych, niewykrytych dotąd cyberzagrożeń oraz wykorzystania zasobów sieci.

32 miliony prób ataku i 71 odmian złośliwego oprogramowania

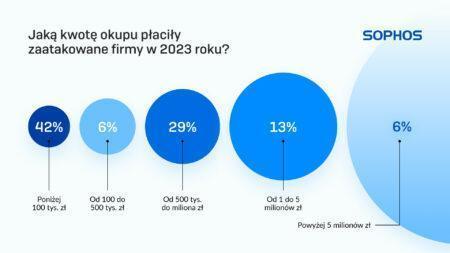

W trakcie analizy sieci firmowych trwającej od października 2015 roku do lutego 2016 roku wykryto ponad 32 miliony prób ataku, co daje 81000 prób na jedną organizację. W co szóstej analizowanej sieci wykryto niezidentyfikowane wcześniej botnety, czyli zainfekowane grupy komputerów. Badanie wykazało obecność w sieciach 71 odmian złośliwego oprogramowania. Najczęściej powtarzającymi okazały się robak Conficker (5230 przypadków zarażenia), trojan Nemucod (4220 przypadków) oraz Zero Access (3210 przypadków). Mogą one zostać wykorzystane m.in. do kradzieży wrażliwych informacji oraz rozsiewania programów typu ransomware do wymuszania okupów za przywrócenie dostępu do zaszyfrowanych danych.

Z powodu dysponowania ważnymi informacjami o znaczeniu finansowym, banki i organizacje finansowe są najczęstszym celem ataków. Ponad 44% cyberprzestępczej aktywności dotyka tego sektora. Hakerzy używają przeciwko instytucjom finansowym szybkich ataków i zaawansowanych trojanów oraz stosują strategię typu „land-and-expand”, by przebić się i pozostać aktywnym w danej sieci. Drugim najczęściej atakowanym sektorem był sektor edukacyjny (27,4% ataków), a trzecim sektor ochrony zdrowia (10,6% ataków).

Media społecznościowe i kontrola aplikacji wymagają szczególnej uwagi

Aktywność w mediach społecznościowych oraz streaming multimediów odpowiada za 25,65% ruchu w sieciach, narażając systemy i wrażliwe dane firmy na atak poprzez infekcję drive-by, socjotechnikę oraz malvertising. Facebook jest najczęściej używanym serwisem, obejmując 47,3% całego ruchu w mediach społecznościowych, podczas gdy YouTube odpowiada za 42,3% streamingu treści. Ponad 19% ruchu jest powiązane z reklamami.

Kontrola aplikacji zainstalowanych na urządzeniach pracowników nadal stanowi wyzwanie dla administratorów sieci. Duże natężenie ruchu typu peer-to-peer, głównie poprzez protokół BitTorrent oraz gry online, otwiera sieć na złośliwe oprogramowanie przyczepione do aplikacji i plików pobieranych z popularnych serwisów. W trakcie analizy zidentyfikowano ponad 357000 prób ataków poprzez aplikacje.

O programie CTAP

Program Fortinet CTAP daje organizacjom możliwość sprawdzenia, czy stosowane przez nich systemy bezpieczeństwa są w stanie skutecznie radzić sobie z zaawansowanymi cyberatakami, które są przypuszczane z wielu stron, a do tego podzielone na liczne etapy. Dzięki dogłębnej analizie istniejących oraz potencjalnych zagrożeń klienci otrzymują jasny szacunek ryzyk oraz wsparcie ze strony ekspertów FORTINET i partnerów przy określaniu najważniejszych działań w ich ograniczaniu. Udział w programie jest bezpłatny, a analiza danej sieci trwa kilka dni.

W przeszłości zapory sieciowe łatwiej wykrywały istotne zagrożenia w sieci, ponieważ ruch mógł być sklasyfikowany na podstawie konkretnych protokołów, a metody cyberprzestępców nie były tak zaawansowane — wyjaśnia John Maddison, wiceprezes ds. produktów i rozwiązań w firmie FORTINET. Coraz większa liczba współczesnych zagrożeń jest projektowana w taki sposób, by ich detekcja była utrudniona oraz by omijać tradycyjne zapory sieciowe. Nasz nowy program CTAP został stworzony po to, aby szybko wykrywać zagrożenia, których nie przechwytują inne rozwiązania, by pomóc klientom podnosić poziom ochrony i obniżać ryzyko biznesowe.

Więcej informacji o programie Fortinet CTAP na http://www.fortinet.com/how_to_buy/request-cyber-threat-assessment.html